Lazarus Group : ce qu'il faut savoir sur le groupe de hackers derrière les attaques crypto

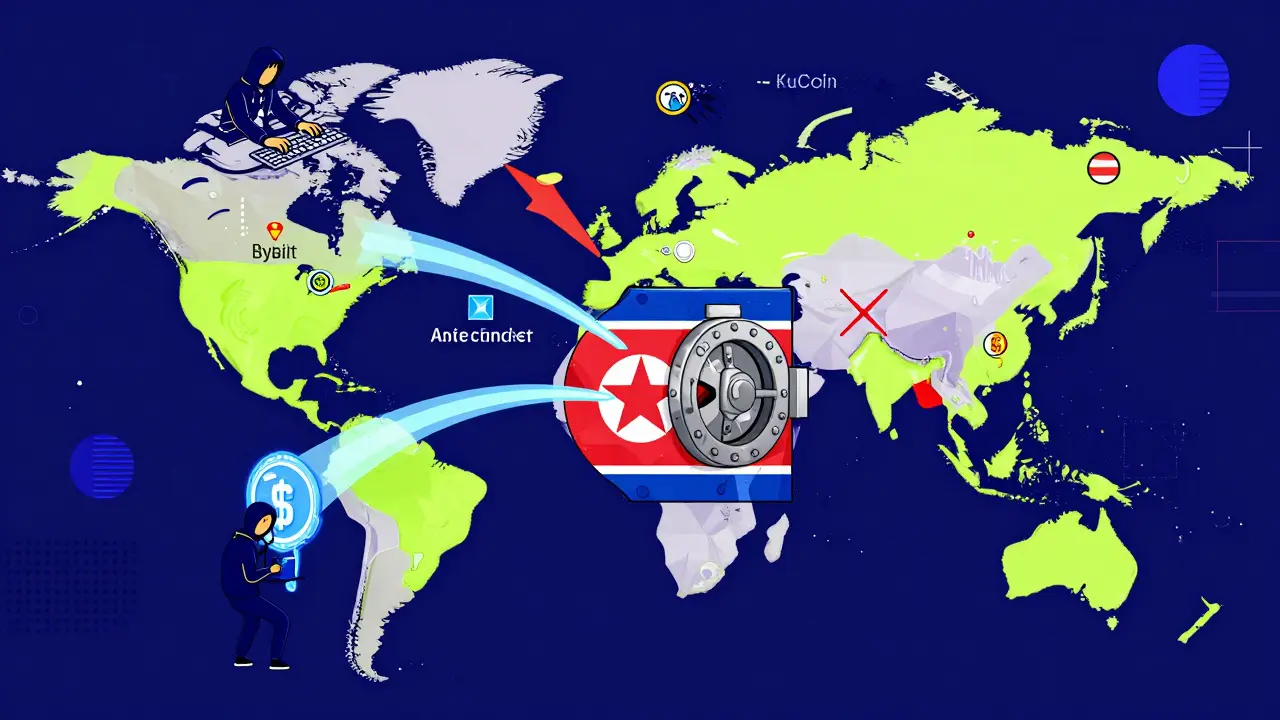

Le Lazarus Group, un groupe de cyberespionnage soutenu par l’État nord-coréen, spécialisé dans les attaques ciblées contre les infrastructures crypto. Il est aussi connu sous le nom de APT38, et c’est l’une des menaces les plus actives et les plus dangereuses sur la blockchain. Ce n’est pas un groupe de petits criminels cherchant à voler quelques bitcoins. C’est une organisation militaire avec des ressources, des outils sur mesure, et un objectif clair : financer le régime nord-coréen en volant des milliards de dollars en cryptomonnaies.

Le Lazarus Group, un groupe de cyberespionnage soutenu par l’État nord-coréen, spécialisé dans les attaques ciblées contre les infrastructures crypto. Il est aussi connu sous le nom de APT38, et c’est l’une des menaces les plus actives et les plus dangereuses sur la blockchain. Ce n’est pas un groupe de petits criminels cherchant à voler quelques bitcoins. C’est une organisation militaire avec des ressources, des outils sur mesure, et un objectif clair : financer le régime nord-coréen en volant des milliards de dollars en cryptomonnaies.

En 2022, ils ont dérobé 620 millions de dollars sur le protocole Axie Infinity (Ronin Network). En 2024, ils ont piraté une chaîne de paiement pour transférer 100 millions de dollars en stablecoins. Et en 2025, des fuites montrent qu’ils ciblent désormais les petits exchanges régionaux, comme Bitocto ou Binance TR, en exploitant les failles de sécurité des systèmes non mis à jour. Leur méthode ? Des phishing ultra-réalistes, des malwares cachés dans des airdrops frauduleux comme GLMS ou BOT, et des attaques par injection de code dans des contrats intelligents mal vérifiés. Ils ne cherchent pas à détruire — ils veulent voler, et disparaître.

Comment se protéger du Lazarus Group ?

Vous n’êtes pas une cible directe… sauf si vous utilisez un portefeuille mal protégé. La phrase de démarrage, c’est votre clé de maison. Si vous la partagez, si vous la sauvegardez sur un téléphone ou dans le cloud, vous êtes vulnérable. Le Lazarus Group n’a pas besoin de pirater votre compte bancaire : il attend que vous le lui offriez. Les airdrops de 2025, les fausses offres de staking, les sites ressemblant à Binance TR ou à OneDex — tout cela est utilisé pour détourner vos mots de passe. La sécurité, ce n’est pas un paramètre dans votre wallet. C’est une habitude.

Les grandes plateformes comme Binance ou Binance TR ont des équipes de sécurité dédiées. Mais les petits exchanges ? Ils n’ont pas les moyens de se défendre. Et c’est là que le Lazarus Group frappe. Il ne vole pas les géants — il vole les oublis. Si vous avez investi dans un projet comme FARA, DRX ou SUGAR, vérifiez la source du token. Un memecoin sans équipe, sans code audité, c’est une cible idéale. Le Lazarus Group ne crée pas les arnaques — il les utilise.

Les attaques du Lazarus Group ne sont pas des événements isolés. Ce sont des opérations continues, bien organisées, et elles évoluent. En 2025, elles s’attaquent aussi aux validateurs Ethereum. Un seul nœud mal configuré avec 8 Go de RAM et pas de firewall ? C’est une porte ouverte. La sécurité du staking, les exigences matérielles, la vérification des contrats intelligents — tout cela n’est pas du marketing. C’est une question de survie.

Vous trouverez ici des analyses concrètes sur les attaques réelles, les méthodes utilisées, et les erreurs à ne pas commettre. Pas de théorie. Pas de peur. Juste ce que vous devez savoir pour ne pas devenir la prochaine victime.

Comment la Corée du Nord finance ses armes de destruction massive avec des cryptomonnaies volées

La Corée du Nord vole des centaines de millions de dollars en cryptomonnaies chaque année pour financer ses armes nucléaires. Une stratégie efficace, difficile à bloquer, et qui transforme la cybercriminalité en arme d'État.

Lire la suiteBlanchiment cross-chain de cryptomonnaies par les hackers de la RPDC

Les hackers de la RPDC utilisent des techniques cross-chain de plus en plus sophistiquées pour blanchir des milliards de dollars volés en cryptomonnaies, finançant directement leur programme nucléaire. Décryptage d'une guerre invisible.

Lire la suite