Générateur de clés blockchain

Clé privée

Générez une clé privée aléatoire ou saisissez votre propre clé (256 bits)

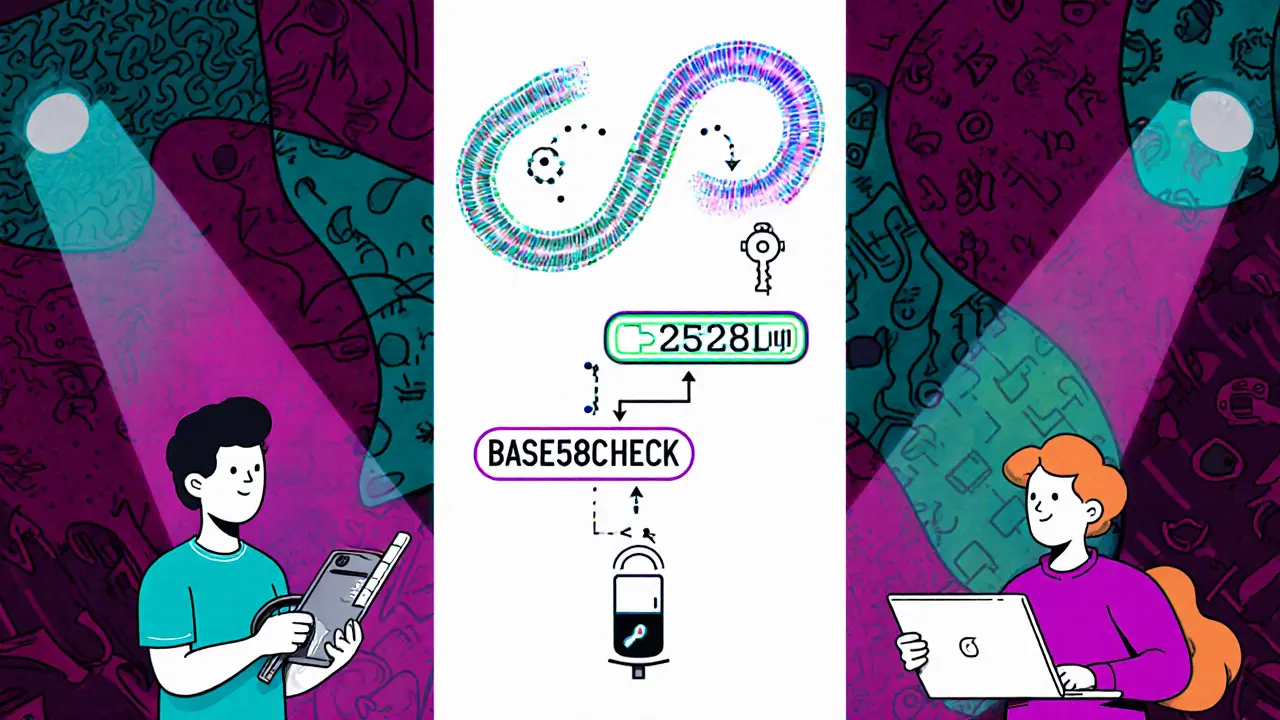

Dérivation de clé publique

La clé publique est dérivée de la clé privée via une fonction cryptographique unidirectionnelle

Explication

Clé privée : 256 bits (64 caractères hexadécimaux) - contrôlera vos fonds.

Clé publique : Générée à partir de la clé privée via une fonction cryptographique.

Adresse : Format lisible de la clé publique (Base58Check ou Bech32).

Clé privée : Générée aléatoirement avec un générateur de nombres aléatoires cryptographiquement sécurisé.

Clé publique : Résultat de l'application d'une fonction cryptographique (ECDSA) sur la clé privée.

Adresse : Résultat de l'application de hachages (SHA-256, RIPEMD-160) puis d'un encodage (Base58Check).

Lorsque vous ouvrez votre premier portefeuille, vous vous retrouvez rapidement face à trois termes qui semblent similaires mais qui remplissent des rôles très différents : clé privée est une suite aléatoire de caractères qui donne le contrôle exclusif sur les fonds stockés sur la blockchain, clé publique est dérivée de la clé privée grâce à une fonction cryptographique unidirectionnelle et enfin l'adresse représente, sous forme lisible, la clé publique et sert de destination de paiement. Comprendre comment ces éléments s’enchaînent vous évite bien des mauvaises surprises.

1. La clé privée : le secret qui protège vos fonds

La clé privée est générée à partir d’une source d’aléa fiable (générateur matériel, système d’exploitation, etc.). Elle est généralement exprimée en hexadécimal ou en base‑58 et possède une taille de 256 bits pour la plupart des blockchains comme Bitcoin ou Ethereum. Cette longueur rend la probabilité de deviner une clé privée négligeable : il faudrait plus de temps que l’âge de l’univers pour essayer toutes les combinaisons avec les ordinateurs actuels.

Le danger principal réside dans la perte ou le vol de cette information. Si quelqu’un obtient votre clé privée, il possède automatiquement le droit de dépenser tous les actifs associés, sans aucune autorisation supplémentaire.

2. De la clé privée à la clé publique

Une fois la clé privée en main, le portefeuille applique une fonction de dérivation elliptique (ECDSA ou Ed25519 selon le réseau) pour obtenir la clé publique. Ce calcul est rapide et réversible uniquement dans le sens « clé privée → clé publique ». L’inverse, c’est‑à‑dire retrouver la clé privée à partir de la clé publique, est considéré comme impossible avec les méthodes actuelles.

La clé publique elle‑même est souvent très longue (environ 130 caractères hexadécimaux). Pour rendre son usage plus pratique, on la compacte (compression) et on lui applique un hachage (SHA‑256 puis RIPEMD‑160 dans le cas de Bitcoin) avant de la transformer en adresse.

3. L’adresse : la destination lisible par les humains

L'adresse représente, sous forme lisible, la clé publique et sert de destination de paiement n’est qu’une version encodée de la clé publique. Elle utilise souvent le format Base58Check ou Bech32, qui ajoute un checksum pour éviter les erreurs de frappe.

En pratique, lorsqu’on veut recevoir des crypto‑actifs, on partage simplement son adresse. Le réseau enregistre alors les fonds sous forme de sorties (outputs) verrouillées à la clé publique correspondante. Pour les dépenser, il faut prouver la possession de la clé privée associée via une signature numérique.

4. Signatures numériques : la preuve de possession sans révéler la clé

Lors d’une transaction, le portefeuille crée un hash du contenu de la transaction, puis le signe avec la clé privée en utilisant l’algorithme ECDSA ou Schnorr. Le résultat (signature) est envoyé avec la clé publique. Les nœuds du réseau vérifient que la signature correspond bien à la clé publique fournie ; si c’est le cas, la transaction est jugée valide.

Aucun tiers n’est nécessaire pour confirmer la propriété. Cette caractéristique rend le système résilient aux attaques de type « man‑in‑the‑middle » et garantit que seul le détenteur de la clé privée peut débloquer les fonds.

5. Portefeuilles hiérarchiques (HD) et la xPub

Les portefeuilles modernes utilisent le standard BIP‑32/BIP‑39, appelé portefeuille hiérarchique déterministe (HD). Un seul seed (généralement 12‑24 mots) engendre une master private key, qui à son tour génère toutes les clés privées et publiques du portefeuille.

La xPub (extended public key) est la version publique de la master key. Elle permet de dériver toutes les adresses publiques sans jamais exposer la clé privée correspondante. C’est l’outil privilégié pour les services qui ont besoin de générer de nombreuses adresses (ex. : plateformes de paiement, exchanges) tout en conservant la sécurité des fonds.

6. Comparaison rapide des trois éléments clés

| Élément | Taille typique | Visibilité | Fonction principale | Création à partir de |

|---|---|---|---|---|

| Clé privée | 256 bits (64 hex) | Secrète | Signer & débloquer des fonds | Aléatoire (générateur fiable) |

| Clé publique | ~330 bits (66 hex) compressée | Publique | Identifier le propriétaire, générer l’adresse | Clé privée (fonction unidirectionnelle) |

| Adresse | 20 octets (160 bits) + préfixe | Publique | Destination de paiement lisible | Clé publique (hachage + encodage) |

7. Bonnes pratiques de sécurité

- Ne jamais stocker la clé privée en ligne : utilisez un portefeuille matériel ou une feuille de récupération en acier inoxydable.

- Sauvegardez votre seed BIP‑39 dans plusieurs emplacements distincts pour éviter la perte totale.

- Vérifiez toujours le checksum de l’adresse (le format Bech32 l’intègre) avant d’envoyer des fonds.

- Activez les fonctions de double authentification sur les services qui demandent votre xPub.

- Testez une petite transaction avant d’envoyer des montants importants.

8. Questions fréquentes (FAQ)

Pourquoi la clé publique ne suffit‑elle pas pour dépenser des fonds ?

Parce que la clé publique ne possède pas la capacité de créer une signature cryptographique. Seule la clé privée peut générer cette signature, prouvant ainsi la légitimité du propriétaire.

Est‑il possible de récupérer une clé privée à partir d’une adresse ?

Non. L’adresse est le produit d’un hachage à sens unique appliqué à la clé publique. Même avec les ordinateurs les plus puissants, l’inversion est mathématiquement impraticable.

Qu’est‑ce qu’une « xPub » et pourquoi les exchanges l’utilisent‑elles ?

Une xPub (extended public key) est une version publique d’une clé maître qui permet de dériver un nombre illimité d’adresses publiques. Les exchanges l’utilisent pour créer des dépôts uniques pour chaque client tout en gardant leurs fonds dans un seul portefeuille maître sécurisé.

Comment le seed BIP‑39 protège‑t‑il mon portefeuille ?

Le seed, composé de 12 à 24 mots, agit comme un mot‑de‑passe maître. Tant que vous maîtrisez ce seed, vous pouvez régénérer toutes les clés privées, publiques et adresses de votre portefeuille, même si vous perdez le dispositif physique.

Les signatures numériques sont‑elles vulnérables aux attaques quantiques ?

Les algorithmes actuels (ECDSA, Ed25519) ne sont pas résistants aux ordinateurs quantiques. La recherche avance sur des courbes post‑quantique, mais pour l’instant, les risques restent théoriques : la migration vers des algorithmes résistants est prévue dans les prochaines années.

En résumé, la clé privée, la clé publique et l’adresse forment une chaîne de confiance qui rend les transferts de crypto‑actifs sûrs, décentralisés et sans besoin d’intermédiaire. Maîtriser leurs interactions, c’est s’assurer de pouvoir gérer ses fonds en toute sérénité.

Beau Payne

octobre 20, 2025 AT 22:55La clé privée, c’est comme le code de la cave à vin de ton grand-père… sauf que si tu le perds, t’as plus de vin, ni de cave, ni de grand-père 😅

Et si quelqu’un le vole, il boit tout en te laissant avec un vide et un sentiment de trahison. 🍷🔑

Sabine Petzsch

octobre 21, 2025 AT 06:37J’adore comment tu expliques ça comme une histoire d’amour cryptographique : la clé privée est le secret qu’on ne partage jamais, la publique c’est la photo qu’on poste sur Instagram, et l’adresse ? C’est juste le lien du profil 🤭

Et pourtant, sans le secret, la photo, c’est juste un selfie sans âme.

Laurent Beaudroit

octobre 21, 2025 AT 13:30Vous êtes tous des naifs. Si vous pensez qu’une clé privée est sécurisée juste parce qu’elle fait 256 bits, vous n’avez jamais vu un hacker avec un GPU et un café noir à 3h du matin.

La blockchain ne protège pas les idiots. Elle les expose. Et vous, vous êtes en train de vous faire défoncer en douceur.

Marc Noatel

octobre 21, 2025 AT 17:54Juste pour clarifier : la clé publique n’est pas une adresse, c’est un intermédiaire. Le hachage SHA-256 + RIPEMD-160 crée un fingerprint unique, puis Base58Check ajoute le checksum pour éviter les erreurs de copier-coller. Sans ça, on enverrait des millions de BTC à des adresses fausses.

Et oui, Bech32 est mieux, mais ça reste un encodage, pas une sécurité.

Aude Martinez

octobre 22, 2025 AT 05:49Donc la clé privée c’est quoi exactement un truc aléatoire ou un mot de passe que je choisis moi-même

et si je perds ma clé publique je peux la recréer ou c’est perdu pour toujours

et l’adresse c’est pareil que la clé publique ou pas vraiment

René Fuentes

octobre 23, 2025 AT 02:37Je trouve ça incroyablement apaisant de comprendre que la technologie peut être à la fois complexe et éthique.

Personne n’a besoin de te faire confiance ici - juste que tu gardes ton secret. C’est presque poétique.

On vit dans un monde où tout est surveillé… et là, tu peux être libre sans être exposé. Merci pour ce rappel.

Martine Caillaud

octobre 23, 2025 AT 03:24Ohhh donc c’est pour ça que les gens perdent tout leur BTC… parce qu’ils ont sauvegardé leur seed sur un Google Doc intitulé ‘mes crypto’ 😏

Bravo les gars, vous êtes les héros d’un sitcom de l’ère numérique.

Je vous aime, mais sérieusement, achetez une feuille d’acier.

james rocket

octobre 23, 2025 AT 15:07La clé privée est la seule chose dans cette histoire qui n’a pas besoin d’être comprise. Elle doit juste être gardée. Tout le reste est du bruit technique.

Le reste, c’est de la magie. Et la magie, on ne la questionne pas. On la respecte.

Stephane Castellani

octobre 23, 2025 AT 19:23Seed = vie. Clé privée = âme. Adresse = nom. Garde le seed.

Blanche Dumass

octobre 24, 2025 AT 17:41Je me demande si la blockchain est juste une métaphore de la vie : tu as un secret que personne ne voit, tu montres une version de toi aux autres, et tu veux qu’ils te croient sans preuve… mais tu sais que si tu te trompes, tout s’effondre.

On est tous des portefeuilles en ligne.

Philippe Foubert

octobre 25, 2025 AT 14:19Yo les gars, si vous utilisez pas un HD wallet avec BIP-32 et une xPub pour les services tiers, vous êtes en mode ‘dépôt sur un papier toilette’ 🤡

Et si vous stockez votre seed sur un iPhone avec Face ID, vous êtes en train de faire du crypto en mode ‘je laisse ma maison ouverte avec la clé sous le paillasson’.

Le seed, c’est le seul truc qui compte. Tout le reste, c’est du décor.

Genevieve Dagenais

octobre 25, 2025 AT 20:34Il est pathétique de voir comment des individus non formés à la cryptographie fondent leur sécurité sur des concepts qu’ils ne comprennent pas. La clé privée n’est pas un ‘mot de passe’ - c’est une entité mathématique d’une complexité inégalée. Ceux qui la sauvegardent sur un téléphone ou un cloud sont des irresponsables moraux. La technologie ne pardonne pas la négligence. Et la France, en tant que nation, devrait exiger des normes d’éducation cryptographique obligatoires dans les lycées. Ce n’est pas un jeu. C’est la souveraineté monétaire.